সোমবার, আমরা আপনাকে অবহিত করেছি প্রথম AirTag হ্যাক, যা একজন জার্মান নিরাপত্তা বিশেষজ্ঞ দ্বারা যত্ন নেওয়া হয়েছিল। বিশেষত, তিনি মাইক্রোকন্ট্রোলারে প্রবেশ করতে এবং ফার্মওয়্যারটিকে ওভাররাইট করতে সক্ষম হন, যার জন্য তিনি একটি নির্বিচারে ইউআরএল সেট করতে সক্ষম হন যা পণ্যটি লস্ট মোডে থাকাকালীন অনুসন্ধানকারীর কাছে প্রদর্শিত হয়। আরেকটি মজার জিনিস আজ ইন্টারনেট জুড়ে উড়ে. আরেকজন নিরাপত্তা বিশেষজ্ঞ, ফ্যাবিয়ান ব্রাউনলেইন, বার্তা পাঠানোর জন্য ফাইন্ড নেটওয়ার্ককে কাজে লাগানোর একটি উপায় নিয়ে এসেছেন।

এটা হতে পারে তোমার আগ্রহ থাকতে পারে

ফাইন্ড নেটওয়ার্ক কি

আসুন প্রথমে সংক্ষেপে মনে করি নাজিত নেটওয়ার্ক আসলে কি। এটি সমস্ত Apple পণ্যগুলির একটি গ্রুপিং যা একে অপরের সাথে এবং নিরাপদে যোগাযোগ করতে পারে৷ এটি অ্যাপল তার AirTag লোকেটারের জন্য প্রাথমিকভাবে ব্যবহার করে। এটি তার মালিকের সাথে তুলনামূলকভাবে বিস্তারিত অবস্থান ভাগ করে নেয় এমনকি যখন তারা একে অপরের থেকে কয়েক কিলোমিটার দূরে চলে যায়। আইফোন সহ কারও পক্ষে পাস করা যথেষ্ট, উদাহরণস্বরূপ, একটি হারিয়ে যাওয়া এয়ারট্যাগ। দুটি ডিভাইস অবিলম্বে সংযুক্ত করা হয়, iPhone তারপর একটি নিরাপদ আকারে লোকেটারের অবস্থান সম্পর্কে তথ্য পাঠায় এবং মালিক মোটামুটিভাবে দেখতে পারে যে সে কোথায় থাকতে পারে।

নেটওয়ার্ক অপব্যবহার খুঁজুন

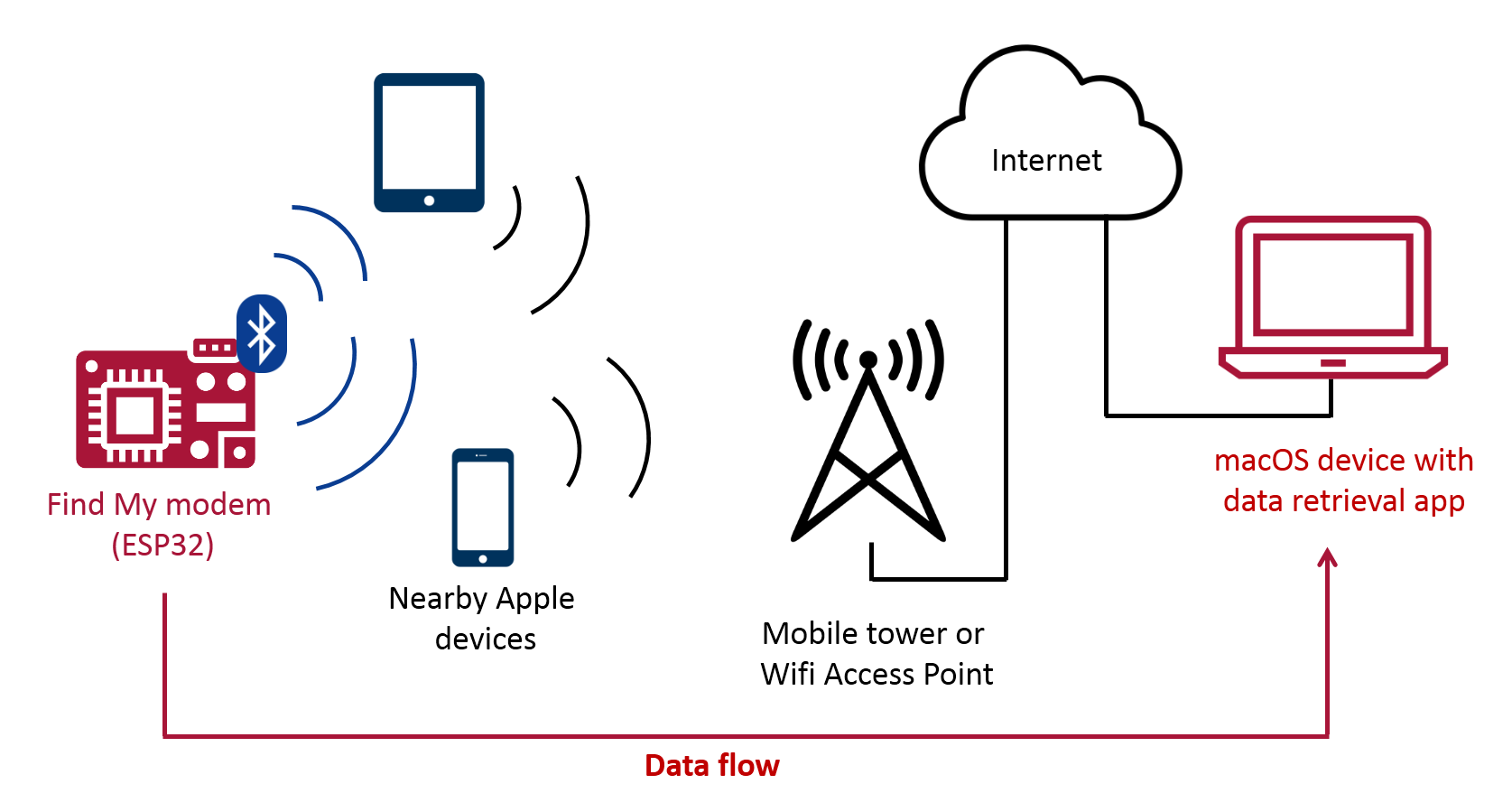

উল্লিখিত নিরাপত্তা বিশেষজ্ঞের মনে একটি জিনিস ছিল। যদি এইভাবে নেটওয়ার্ক জুড়ে অবস্থানের তথ্য পাঠানো সম্ভব হয়, এমনকি ইন্টারনেট সংযোগ ছাড়াই (এয়ারট্যাগ ইন্টারনেটের সাথে সংযোগ করতে পারে না - সম্পাদকের নোট), সম্ভবত এটি ছোট বার্তা পাঠানোর জন্যও ব্যবহার করা যেতে পারে। Bräunlein ঠিক সেটাই কাজে লাগাতে পেরেছিলেন। তার প্রদর্শনীতে, তিনি আরও দেখিয়েছিলেন যে মাইক্রোকন্ট্রোলার থেকে একটি পাঠ্য আসলে কত বড় আকারে পাঠানো যেতে পারে, যা ফার্মওয়্যারের নিজস্ব সংস্করণ চালায়। এই পাঠ্যটি পরবর্তীতে একটি প্রাক-প্রস্তুত ম্যাকে প্রাপ্ত হয়েছিল, যা প্রাপ্ত ডেটা ডিকোডিং এবং প্রদর্শনের জন্য নিজস্ব অ্যাপ্লিকেশন দিয়ে সজ্জিত ছিল।

আপাতত, এটি সম্পূর্ণরূপে পরিষ্কার নয় যে এই পদ্ধতিটি ভুল হাতে বিপজ্জনক হয়ে উঠতে পারে, বা কীভাবে এটি অপব্যবহার করা যেতে পারে। যাই হোক না কেন, ইন্টারনেটে এমন মতামত রয়েছে যে অ্যাপল এত সহজে এরকম কিছু প্রতিরোধ করতে সক্ষম হবে না, প্যারাডক্সিকভাবে গোপনীয়তার উপর দুর্দান্ত জোর দেওয়া এবং এন্ড-টু-এন্ড এনক্রিপশনের উপস্থিতির কারণে। বিশেষজ্ঞ তার নিজস্ব উপায়ে পুরো প্রক্রিয়াটি বিস্তারিতভাবে বর্ণনা করেছেন ব্লগ.

এটা হতে পারে তোমার আগ্রহ থাকতে পারে

আদম কস

আদম কস